Sérülékenységvizsgálat

Etikus hacker teszt a biztonsági rések feltárására.

Védje meg informatikai eszközeit, és ismerje meg IT-infrastruktúrája gyenge pontjait még a kiberbűnözők előtt!

Fontos Önnek a kiberbiztonság? Igényelje sérülékenységvizsgálat szolgáltatásunkat!

A reputációd kiépítése 20 évbe telik, de az egészet lerombolhatja egy pár perces kiberbiztonsági incidens.

– Stéphane Nappo, nemzetközi információbiztonsági szakértő –

A kiberbűnözők lépéselőnyből indulnak

A digitalizáció napról napra egyre gyorsabbá, egyszerűbbé és kényelmesebbé teszi életünket. Azzal azonban kevesen számolnak, hogy a technikai fejlődéssel párhuzamosan IT-biztonságunkat egyre több területen fenyegeti veszély. A kiberbűnözők ugyanis szinte mindenkinél jobban követik a trendeket, és igyekeznek folyamatosan lépéselőnyben maradni.

Ebből adódóan az IT-eszközpark lecserelése, az új szoftverek beszerzése vagy a meglévők rendszeres frissítése önmagában nem védi meg rendszereit, sőt, sokszor csak tovább növeli a biztonsági rések számát, vagyis az infrastruktúra sérülékenységét. A zsarolóvírusok, a különböző kártékony programok és a hackerek pedig éppen ezeket a gyenge pontokat igyekeznek kihasználni.

Ezért fontos, hogy a biztonsági réseket még a kiberbűnözők előtt megismerjük.

Az ITSecure etikus hackerei felveszik a kesztyűt

“Ha nem tudod őket legyőzni, állj közéjük!” – tartja a mondás. A sérülékenységvizsgálat, vagy másnéven etikus hacker teszt is ezt az elvet követi. Szakembereink a kiberbűnözők agyával gondolkodva igyekeznek feltárni az esetleges biztonsági réseket, részletes jelentéseket készítenek a gyenge pontokról, és igény esetén segítenek megoldást is találni a felmerült problémákra.

Ha az ügyfél egy komplex sérülékenységvizsgálat keretében a behatolásra, az úgynevezett penetrációs tesztre is engedélyt ad, etikus hackereink nem csak a kiberbűnözők gondolkodását követik, de a módszereiket is alkalmazzák. Megvizsgálják a beazonosított sebezhetőségek gyakorlati kihasználhatóságát, és így próbálnak meg minél mélyebbre bejutni a vizsgált rendszerbe. A teszt eredményéről természetesen ebben az esetben is részletes beszámolót készítenek, és javaslatot tesznek a biztonsági rések befoltozására.

Ne adjon esélyt a kiberbűnözőknek! Kérje komplex sérülékenységvizsgálat szolgáltatásunkat!

– Richard Clarke, a Fehér Ház kiberbiztonsági tanácsadója (1992-2003) –

Biztonságos az etikus hacker teszt?

Az etikus hacker nem valódi hacker, hanem egy olyan kiberbiztonsági szakember, aki az informatikai hálózatok és rendszerek sebezhetőségét deríti fel. Az etikus hacker a rosszindulatú behatolókkal szemben nem okoz kárt, hanem feltárja a védelemben jelen lévő hiányosságokat, és rávilágít a lehetséges megoldásokra.

Az etikus hacker teszt tehát minden esetben egy:

jóindulatú

biztonságos sérülékenységvizsgálat

Mit derít fel etikus hacker teszt?

A sérülékenységvizsgálat (etikus hackelés) az ügyfelünk által engedélyezett legális, etikus támadás, melynek célja az informatikai hálózatok, rendszerek biztonsági hiányosságainak, sebezhetőségének felderítése. Az etikus hackelés a rosszindulatú hackertámadásokkal ellentétben nem okoz kárt, hanem rávilágít a védelem hiányosságaira, biztonsági teendőkre. Kiberbiztonsági szakértőink több évtized tapasztalatával és speciális szoftverek segítségével fedi fel biztonsági rendszered hiányosságait. A folyamat végén részletes beszámolót készítünk és megoldási javaslatot adunk. Igény esetén lehetőség van a vizsgálat megismétlése, ellenőrző céllal.

hiányoznak,

hatástalanok,

megtámadhatóak,

megfelelő munkamódszer, biztonsági koncepció nélkül adminisztráltak,

Penetrációs teszt –

Behatolás vizsgálat

A penetrációs teszt egy olyan etikus hacker által végrehajtott behatolási kísérlet a rendszereibe, amikor a felkért kiberbiztonsági szakértő nem csak feltárja, de ki is használja a biztonsági réseket, és azokon keresztül igyekszik minél mélyebbre hatolni a rendszerben.

Védje meg cégét! Igényelje sérülékenységvizsgálat szolgáltatásunkat!

Miben leszünk segítségedre?

Az IT Secure által kínált komplex sérülékenységvizsgálat nem csak felderíti a biztonsági réseket, de szakértőink személyre szabott javaslatokat tesznek a problémák kezelésére, és igény esetén meg is oldják azokat.

Ismerje meg szolgáltatásainkat!

Komplex sérülékenységvizsgálat

A sérülékenységvizsgálat egy már kész vagy fejlesztés alatt álló terméken lefuttatott etikus hacker tesztsorozat, amely az alábbi területekre terjed ki:

Konfigurációs hiányosságok,

Fejlesztési hibák,

Gyártói sérülékenységek,

Ismert sebezhetőségek azonosítása.

A tesztek eredményéről, vagyis a feltárt sebezhetőségekről részletes tájékoztatót készítünk ügyfeleink számára, és javaslatot teszünk a javításokra. A technikai sérülékenységvizsgálat viszont nem része a szolgáltatásnak, ezt az előzetes sérülékenységvizsgálat eredményének ismeretében igényelheti szakemberinktől.

Penetrációs teszt

A korábban már ismertetett penetrációs teszt vagy behatolás vizsgálat során az etikus hacker a beazonosított sebezhetőségek gyakorlati kihasználhatóságát vizsgálja. Egy ilyen teszt lefuttatásához természetesen az ügyfél felhatalmazására is szükség van.

A penetrációs teszt során szakembereink szimulálják a kiberbűnöző által végrehajtott támadást úgy, hogy nem az egész hálózatot vagy vállalatot tesztelik, hanem egy adott felületre vagy alkalmazásra összpontosítanak. A vizsgálat célja ugyanis az, hogy minél mélyebbre jussanak a rendszerben, és a lehető legmagasabb szintű jogosultságok megszerzésével “hozzáférjenek” az érzékeny adatokhoz.

Fontos, hogy szakembereink a sérülékenységek penetrációs tesztjét szigorúan ellenőrzött és naplózott környezetben, a megbízó folyamatos tájékoztatása mellett, az általa jóváhagyott időintervallumban, előzetes egyeztetéssel végzik. A cél az, hogy megállapítsák, hogy az adott támadási pont mekkora kockázatot jelent az ügyfél rendszerére nézve

A sérülékenységvizsgálat és a penetrációs teszt összehasonlítása

| Vizsgálat | Sérülékenységvizsgálat | Penetrációs teszt |

| Célja | A sérülékenységek, főbb támadási pontok azonosítása | A sérülékenységek azonosítása és azok kihasználásán keresztül hozzáférés szerzés |

| Elkészülési idő | Rövidebb | Hosszabb |

| Mélysége | Áttekintő | Részletekbe menő |

| Ár | rövidebb | Egyedi árszabás |

| Vizsgálat | Sérülékenységvizsgálat | Penetrációs teszt |

| Célja | A sérülékenységek, főbb támadási pontok azonosítása | A sérülékenységek azonosítása és azok kihasználásán keresztül hozzáférés szerzés |

| Elkészülési idő | Rövidebb | Hosszabb |

| Mélysége | Áttekintő | Részletekbe menő |

| Ár | rövidebb | Egyedi árszabás |

Ismerje meg módszereinket!

Black Box

A vizsgálat az infrastruktúra előzetes ismerete nélkül történik.

Gray Box

A gray box vizsgálat során az informatikai infrastruktúra részleges ismeretéből indulva történik a felderítés.

White Box

A white box vizsgálat az informatikai infrastruktúra teljes ismeretével történik, vagyis az etikus hacker teszt elvégzése előtt a kiberbiztonsági szakemberek megismerik a hálózati diagramokat, a forráskódot, illetve a rendszerek részletes paramétereit.

A white-, gray- és black box vizsgálat mind a sérülékenységvizsgálat, mind pedig a penetrációs teszt részét képezi.

Ismerje meg a vizsgálat irányait és területeit!

Az etikus hacker teszteket nem csak a módszerek, de a vizsgálat iránya és a vizsgált területek szempontjából is csoportosíthatjuk.

A sérülékenységvizsgálat irányát az határozza meg, hogy honnan számítunk támadásra. Eszerint a csoportosítás szerint megkülönböztetünk külső és belső vizsgálatot.

Külső sérülékenységvizsgálat során szakembereink a szervezeten kívülről indított támadást szimulálnak, vagyis az internetről elérhető weboldalak és webes alkalmazások felderítésére koncentrálnak.

Belső sérülékenységvizsgálat esetén szakembereink szervezeten belüli kapcsolatot létesítenek, és így vizsgálják meg a belső hálózaton elérhető informatikai szolgáltatások és rendszerek sebezhetőségét.

Szükség esetén mind a sérülékenységvizsgálat, mint a penetrációs teszt során elvégezzük a külső, illetve belső etikus hacker tesztet is.

A sérülékenységvizsgálat az IT-infrastruktúra bármely területére kiterjedhet. Az ITSecure szakemberei az alábbi területeken nyújtanak szakértő segítséget:

Szerverek és munkaállomások (operációs rendszer, adatbázis, célhardverek) sérülékenységvizsgálata.

Alkalmazások (webalkalmazások, weboldalak, CRM- és vállalatirányítási rendszerek) felderítése.

Infrastruktúra (hálózati eszközök, internetkapcsolat, Wi-Fi hálózat, VPN-ek) tesztelése.

A sérülékenységvizsgálat és a penetrációs teszt is tartalmazza az összes érintett terület diagnosztikáját.

Ismerje meg szolgáltatásaink fázisait!

Szakembereink a sérülékenységvizsgálat és a penetrációs teszt folyamatát – a hazai és nemzetközi sztenderdeknek, illetve a módszertani leírásoknak megfelelően – is több fázisban végzik. Ezek a fázisok a következők:

Kiberbiztonsági szakembereink az ügyféllel egyeztetve meghatározzák az etikus hacker teszt hatókörét. Ezután ismertetik a munkamódszert, és kitűznek egy határidőt a sérülékenységvizsgálat lefuttatására, illetve az eredményeket összefoglaló jelentés elkészítésére.

Ebben a fázisban etikus hackereink automatizált tesztekkel és manuális vizsgálattal derítik fel a rendszerben rejlő sebezhetőségeket, majd kategorizálják a feltárt fenyegetéseket.

Szakértőink nem támadó jellegű, nyílt forráskódú tesztek lefuttatásával azonosítják a közismert sebezhetőségeket, majd kategorizálják ezeket a fenyegetéseket.

Ezután következik az etikus hacker támadás: egy részletekbe menő támadó vizsgálat során tárjuk fel és rögzítjük az esetleges újonnan felmerülő sérülékenységeket.

A sérülékenységvizsgálat lefolytatását követően szakértőink kiértékelik a rendszer gyenge pontjait, majd előkészítik a következő ciklust. Ezután összegzik a teszt során kinyert információkat, és megfogalmazzák javaslataikat, ajánlásaikat az ügyfél számára.

Tanúsítványaink

Sérülékenység-vizsgálat weboldalak és webes alkalmazások esetén

Egy weboldal vagy egy webalkalmazás etikus hacker vizsgálata mindig külső támadás szimulációjával végezhető el. A weboldal sérülékenységvizsgálata rámutat azokra a gyenge pontokra, amelyeket kihasználva a támadók manuális vagy automatizált technikával átvehetik az irányítást a kiszolgálók felett.

Eszközök

A sérülékenységvizsgálat lefolytatásához saját eszközünket és szoftvereinket használjuk:

Ha szeretné megvédeni weboldalát vagy webalkalmazását, igényelje sérülékenységvizsgálat szolgáltatásunkat!

Sérülékenység-vizsgálat mobilapplikációk esetén

A mobilapplikációkat érintő sérülékenységvizsgálat során egy konkrét, egyedi mobilalkalmazás (iOS és/vagy Android) etikus hacker tesztjét végezzük el. A vizsgálat célja az applikáció összes sérülékenységének feltárása és megismerése a bináris fordítási problémáktól az érzékeny adatok nem megfelelő tárolásáig.

1.fázis:

A sérülékenység- vizsgálat előkészítése

2.fázis:

A sérülékenység- vizsgálat végrehajtása

Eszközök

A sérülékenységvizsgálat lefolytatásához saját eszközünket és szoftvereinket használjuk:

150+

nagyvállalat és közintézmény bízta ránk információbiztonságát

Számítógépes és mobil szabványok:

- Open Web Application Security Project (OWASP) Testing Guide

- OWASP Mobile Security Testing Guide (MSTG)

- OWASP Mobile Application Security Checklist

- OWASP Top 10 2017 – The Ten Most Critical Web Application Security Risks

- Technical Guide to Information Security Testing and Assessment (NIST 800-115)

- Common Vulnerability Scoring System (CVSS)

Minősítések:

- CEH

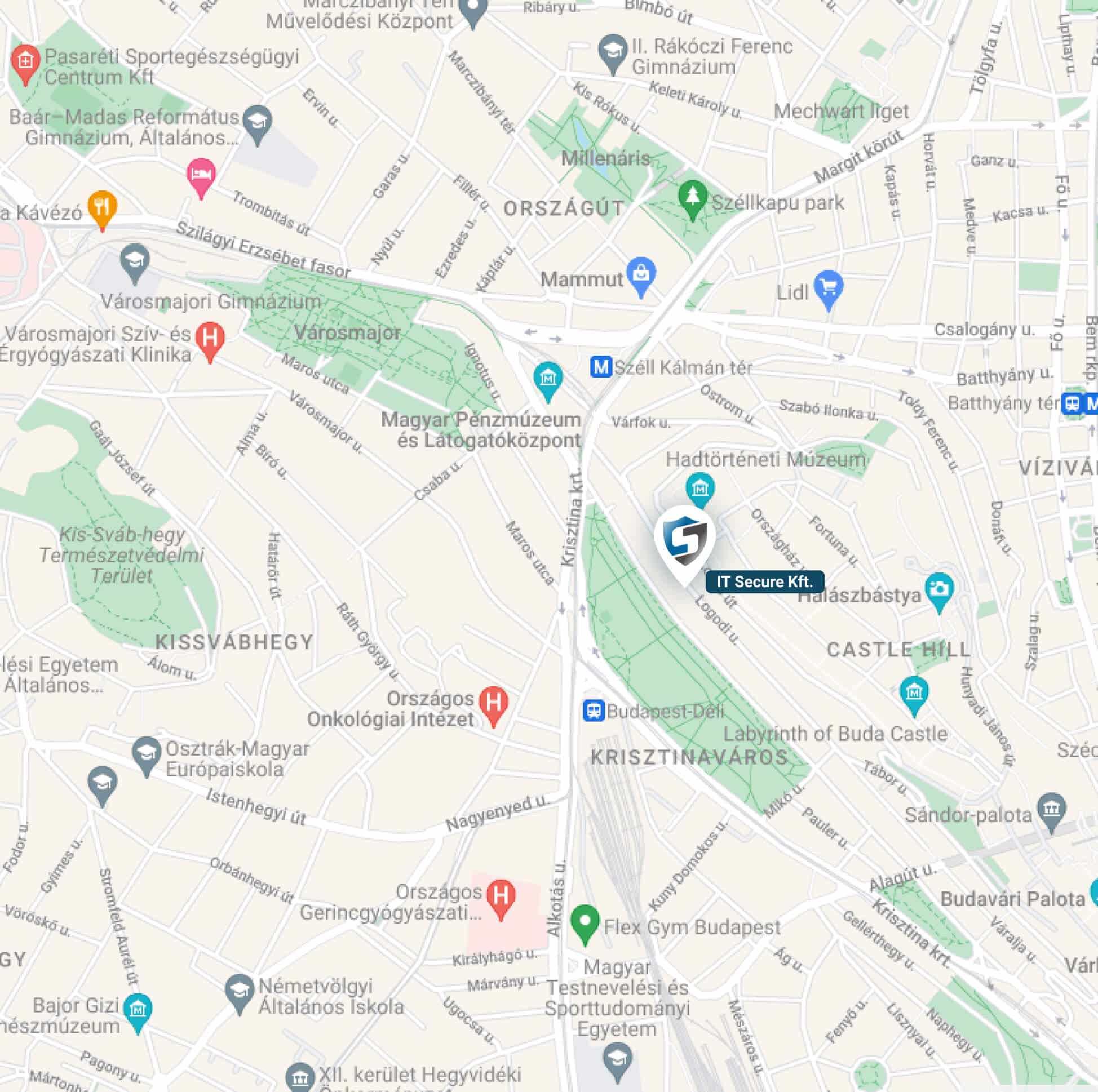

Lépj velünk kapcsolatba!