Behatolás-megelőzési rendszer (IPS, IDPS)

Ügyfélre szabott IPS-megoldások az ITSecure szakértőitől.

Miért fontosak az IPS megoldások?

A behatolás-megelőzési rendszer (IPS) – vagy más néven behatolás-észlelő rendszer (IDPS) – egy hálózatbiztonsági technológia, amely folyamatosan figyeli a hálózati forgalmat gyanús tevékenységek után kutatva, és lépéseket tesz a behatolások megakadályozása érdekében. Az IPS-megoldások segítenek kiszűrni a rosszindulatú tevékenységeket, mielőtt azok más biztonsági eszközöket vagy vezérlőket elérnének. Ezzel jelentősen csökkentik az informatikusok munkáját, miközben növelik a többi IT-biztonsági termék működésének hatékonyságát.

Ma már nem lehet elképzelni egyetlen vállalati biztonsági infrastruktúrát sem automatizált behatolás-megelőzési rendszer nélkül, hiszen ezek az IPS-megoldások a sebezhetőségi pontok észlelésében és a behatolás megelőzésében is kulcsszerepet játszanak. Amikor egy biztonsági résre fény derül, általában van egy szűk “ablak” amely lehetőséget ad a kiberbűnözők számára a behatolásra – még a biztonsági frissítések vagy javítások telepítése előtt. Egy jól megválasztott IPS viszont alkalmas az ilyen típusú támadások gyors blokkolására, az ITSecure pedig segít Önnek megtalálni a rendszereihez leginkább illő terméket.

Partnereink a behatolás-megelőzés területén: Cisco, Zyxel, Sophos, Bitdefender.

Kérje szakértőink segítségét, akik az IT-infrastruktúra felmérését követően a leghatékonyabb nemzetközi IPS-megoldások közül választják ki az Ön számára legmegfelelőbbet!

Hogyan működik a hatékony behatolás-megelőzés?

Az IPS-t – passzív elődjével, a behatolás-észlelő rendszerrel (IDS) ellentétben – közvetlenül a forrás és a célállomás közötti hálózati forgalom áramlásában helyezik el. Általában közvetlenül a tűzfal mögött kap helyet, hogy aktívan elemezhesse a hálózatba belépő összes forgalmat, és szükség esetén automatizált műveleteket is végrehajthasson.

Ezek a műveletek a következők lehetnek:

Riasztás küldése a rendszergazdának;

A rosszindulatú csomagok eldobása;

Forgalom blokkolása a forráscímről;

A kapcsolat visszaállítása;

Tűzfalak konfigurálása a jövőbeli támadások megelőzésére.

Hatékony, gyors, pontos IPS-megoldások

Beépített biztonsági komponensként egy behatolás-megelőzési rendszernek egyrészt hatékonyan kell működnie, hogy elkerülje a hálózati teljesítmény csökkenését. Másrészt gyorsan is kell működnie, mert a támadások közel valós időben történnek. Ilyen esetekben pedig pontos észlelésre és reagálásra van szükség, mert csak így tudja kiszűrni a fenyegetéseket és a hamis pozitív üzeneteket.

A sikeres működés érdekében a legjobb IPS-megoldások számos technikát alkalmaznak az exploitok (kihasználások) megtalálására és a hálózat illetéktelen hozzáféréstől való védelmére:

Aláírás alapú észlelés

Az aláírás alapú észlelés az egyes exploitok kódjában található, egyedileg azonosítható minták (vagy aláírások) feljegyzésén alapul. Amint egy rossz szándékú behatolást felfedeznek, az aláírást rögzítik és tárolják a folyamatosan bővülő adatbázisban.

Az IPS aláírás-észlelése két típusra osztható:

A kihasználásokkal szembeni aláírások azonosítják az egyes exploitokat azáltal, hogy egy adott támadási kísérlet egyedi mintái alapján aktiválódnak. Az IPS-megoldások úgy tudják azonosítani a konkrét támadásokat, hogy a forgalmi adatfolyamban egyezést találnak a exploittal szembeni aláírással.

A sebezhetőségre utaló aláírások átfogóbb aláírások, amelyek a rendszer mögöttes sérülékenységét célozzák. Ezek az aláírások lehetővé teszik a hálózatok védelmét a korábban nem észlelt potenciális kihasználási lehetőségekkel szemben, de növelik a hamis pozitív eredmények kockázatát is.

Anomálián alapuló észlelés

Az anomálián alapuló észlelés véletlenszerűen vesz mintákat a hálózati forgalomból, és összehasonlítja azokat egy előre kiszámított alapteljesítmény-szinttel. Ha a hálózati forgalmi tevékenység mintája kívül esik az alapteljesítmény paraméterein, az IPS lépéseket tesz a helyzet kezelése érdekében.

Házirend-alapú észlelés

A házirend-alapú észleléshez a rendszergazdáknak a szervezet biztonsági szabályzatai és hálózati infrastruktúrája alapján kell konfigurálniuk a biztonsági házirendeket. Ha olyan tevékenység történik, amely megszegi a meghatározott biztonsági házirendet, a rendszer riasztást indít, és elküldi a rendszergazdáknak.

A behatolásgátló rendszerek típusai

A különböző IPS-megoldások különböző célokra alkalmazhatók:

A hálózati behatolás-megelőzési rendszereket (NIPS) csak a stratégiai pontokon telepítik a teljes hálózati forgalom figyelésére, illetve a fenyegetések proaktív vizsgálatára.

A Host Intrusion Prevention System (HIPS) egy végpontra van telepítve, és csak az adott gépről érkező bejövő és kimenő forgalmat vizsgálja. A HIPS a fent említett NIPS-szel kombinálva gyakran utolsó védelmi vonalként szolgál a fenyegetésekkel szemben.

A hálózati viselkedéselemzés (NBA) elemzi a hálózati forgalmat, hogy észlelje a szokatlan forgalmi áramlásokat, az új rosszindulatú programokat, valamint a nulladik napi sebezhetőséget.

A vezeték nélküli behatolásgátló rendszer (WIPS) egyszerűen átvizsgálja a Wi-Fi hálózatot az illetéktelen hozzáférések után kutatva, és eltávolítja a hálózatból a jogosulatlan eszközöket.

Az informatikai szervezet felépítésének, működésének vizsgálata

A vizsgálat során minden, az informatikával és az IT biztonság területével kapcsolatos szabályzat tartalmát elemezzük, és feltárjuk a szabályozatlan folyamatokat.

Az informatikai biztonság vizsgálata

Az informatikai rendszer változásait vizsgálva dokumentáljuk a lehetséges fejlesztések irányát, illetve azok várható hatásait az üzleti folyamatokra.

Az informatikai stratégia elemzése

Az informatikai rendszer audit során összegyűjtött információk figyelembevételével elemezzük, hogy a szervezete informatikai startégiája mennyire illeszkedik a szervezet üzleti stratégiájához.

Szolgáltatási szintek vizsgálata

Az informatikai rendszer audit keretében felderítjük a szervezete által igénybe vett szolgáltatások és a belső informatikai rendszerek által nyújtott szolgáltatások elérhetőségét, illetve a szolgáltatás kiesése esetén várható maximális időket, valamint annak informatikai vonatkozásait.

Az informatikával és az IT biztonság területével kapcsolatos felelősségek, feladatok és belső informatikai ellenőrzések vizsgálata

Azt vizsgáljuk, hogy az informatika és az IT biztonság területén végzett vizsgálatok mennyire felelnek meg a vállalkozás elvárásainak.

Üzletmenet folytonossági vizsgálat (Informatikai katasztrófaterv)

Megvizsgáljuk, hogy a vállalkozása által igénybe vett szolgáltatások és a belső informatikai rendszerek által nyújtott szolgáltatások részben vagy egészében történő kiesése esetén milyen helyettesítő folyamatok, szabályozások lépnek életbe, valamint ezek teljes körűen biztosítják-e a szervezet vészhelyzeti működését.

Rendszerfejlesztésre vonatkozó előírások, szabályozások vizsgálata

Megvizsgáljuk, hogy az informatikai rendszerek fejlesztése megfelelően szabályozott keretek között történik-e.

Cselekvési terv betartatása

Megvizsgáljuk, hogy az informatikai rendszerek fejlesztése megfelelően szabályozott keretek között történik-e.

Az IPS-megoldások evolúciója

Az első IPS-megoldásokat eredetileg önálló eszközként alkották meg, és adták ki a 2000-es évek közepén. A behatolásvédelmi funkciót azonban ma már integrálták a kis- és középvállalatok egységes fenyegetéskezelési (UTM) megoldásaiba, valamint a vállalati szintű, következő generációs tűzfalakba. Az újabb IPS-megoldások immár felhőalapú számítástechnikai és hálózati szolgáltatásokhoz kapcsolódnak. Ez teszi lehetővé hogy eredményesen fel tudjanak lépni mind a helyi, mind a globális szervezeteket fenyegető kiberbiztonsági veszélyekkel szemben.

Az IPS-megoldások evolúciója

Az első IPS-megoldásokat eredetileg önálló eszközként alkották meg, és adták ki a 2000-es évek közepén. A behatolásvédelmi funkciót azonban ma már integrálták a kis- és középvállalatok egységes fenyegetéskezelési (UTM) megoldásaiba, valamint a vállalati szintű, következő generációs tűzfalakba. Az újabb IPS-megoldások immár felhőalapú számítástechnikai és hálózati szolgáltatásokhoz kapcsolódnak. Ez teszi lehetővé hogy eredményesen fel tudjanak lépni mind a helyi, mind a globális szervezeteket fenyegető kiberbiztonsági veszélyekkel szemben.

Mélytanulás a hatékonyabb észlelés érdekében

A kiberbűnözők által alkalmazott módszerek kifinomultsága és eszközeik kikerülési képessége napról napra fejlődik. Éppen ezért a hatékony IPS-megoldásoknak ma már be kell építeniük a működésükbe az úgynevezett mély gépi tanulást (deep learning), amely jelentősen javítja az észlelést, illetve a korábban még nem látott, rosszindulatú forgalom azonosítását anélkül, hogy az aláírásokra támaszkodna.

A mély gépi tanulásra épülő modellek úgy működnek, mint az agyunkban található neurális háló: több rétegen keresztül elemeznek, és ezredmásodpercek alatt több millió adatpontot dolgoznak fel. Ezek a kifinomult mintafelismerő rendszerek páratlan pontossággal elemzik a hálózati forgalmi tevékenységet, és rendkívül alacsony hamis pozitív arány mellett azonosítják a korábban még nem látott, rosszindulatú forgalmat, így biztosítva védelmet vállalkozásának.

Mélytanulás a hatékonyabb észlelés érdekében

A kiberbűnözők által alkalmazott módszerek kifinomultsága és eszközeik kikerülési képessége napról napra fejlődik. Éppen ezért a hatékony IPS-megoldásoknak ma már be kell építeniük a működésükbe az úgynevezett mély gépi tanulást (deep learning), amely jelentősen javítja az észlelést, illetve a korábban még nem látott, rosszindulatú forgalom azonosítását anélkül, hogy az aláírásokra támaszkodna.

A mély gépi tanulásra épülő modellek úgy működnek, mint az agyunkban található neurális háló: több rétegen keresztül elemeznek, és ezredmásodpercek alatt több millió adatpontot dolgoznak fel. Ezek a kifinomult mintafelismerő rendszerek páratlan pontossággal elemzik a hálózati forgalmi tevékenységet, és rendkívül alacsony hamis pozitív arány mellett azonosítják a korábban még nem látott, rosszindulatú forgalmat, így biztosítva védelmet vállalkozásának.

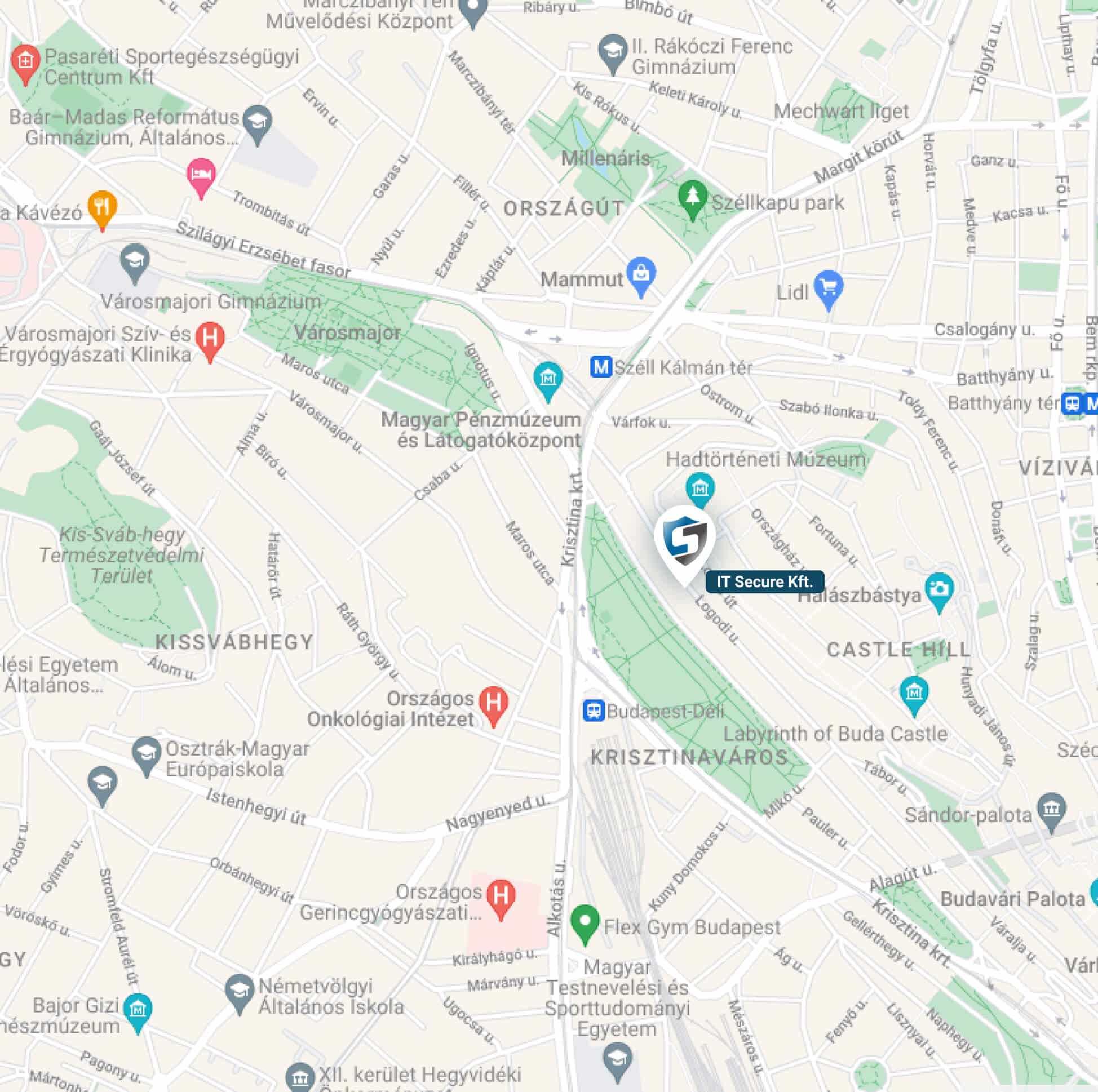

Lépj velünk kapcsolatba!